En nuestra era digital, los ataques cibernéticos se han convertido en uno de los riesgos más importantes de todos, en especial a nivel empresarial.

Imagínate que una compañía tenga su base de datos digital, pero no implemente un sistema de seguridad robusto, eso generaría que los datos que se almacenen allí puedan ser encontrados por hackers malintencionados.

Todo lo que se almacena en una base de datos es de suma importancia para las empresas, porque no se trata tan solo de datos sobre la compañía, sino también de información personal sobre los clientes.

Por ese motivo, en los últimos años la Inteligencia de Amenazas Cibernéticas ha cobrado gran relevancia. ¿No sabes de qué se trata? Aquí te daremos luces sobre el tema.

¿Qué es la Inteligencia de Amenazas Cibernéticas?

Cuando se habla de la Inteligencia de Amenazas Cibernéticas (también conocida como Inteligencia de Ciberamenazas), se hace referencia al proceso de recolectar información detallada sobre las amenazas de ciberseguridad.

Todo esto con el objetivo de proteger, combatir y prevenir los posibles ataques cibernéticos a los usuarios y empresas.

Este tipo de información puede ser utilizada por los equipos de ciberseguridad para tomar mejores decisiones sobre las medidas utilizadas para proteger los datos.

Por lo general, la Inteligencia de Amenazas Cibernéticas recopila información de distintos tipos de fuentes para así anticiparse del mejor modo posible a cualquier tipo de ataque.

La intención principal es que la implementación de esta inteligencia sea de ayuda para conocer mejor al enemigo y reducir los riesgos que este pueda causar.

De esa manera, podrán analizar los datos recopilados para identificar patrones y tendencias sobre las amenazas más potenciales del momento.

Por ese motivo, el proceso de aplicación de la Inteligencia de Ciberamenazas tiene que ser continuo, porque cada cierto tiempo los hackers cambian su forma de atacar para tomar desprevenidas a las compañías.

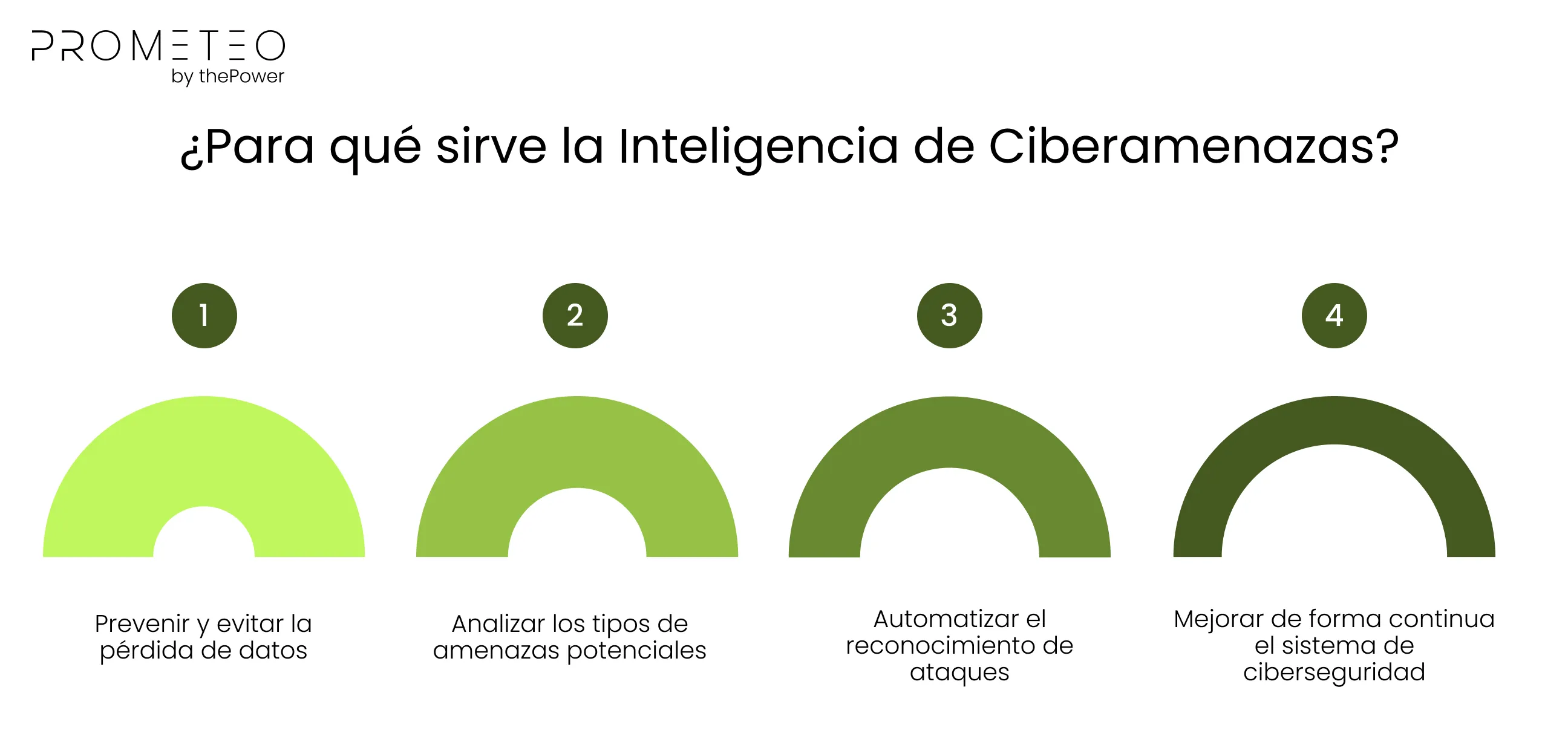

¿Para qué sirve la Inteligencia de Ciberamenazas?

Trabajar de la mano con este tipo de inteligencia es algo que resulta de gran beneficio para las empresas, ya que les ayuda, en muchos sentidos, a evitar escenarios de vulnerabilidad digital.

Así que, para entender mejor para qué sirve la Inteligencia de Ciberamenazas, hay que destacar que se puede utilizar para:

Prevenir y evitar la pérdida de datos

Al anticiparse a las posibles formas de actuar de los ciberdelincuentes, puedes prevenir y evitar ataques a tus sistemas digitales, para que no tengas que sufrir la pérdida de datos que son importantes para la compañía.

De esa manera, se puede resguardar del mejor modo posible toda la información que pudiese estar en un entorno virtual poco seguro.

Analizar los tipos de amenazas potenciales

Las plataformas de Inteligencia de Amenazas Cibernéticas, no solo recopilan información de una amplia variedad de fuentes, sino que también las analizan por su propia cuenta.

Esto quiere decir que los miembros del equipo de seguridad no tendrán que lidiar con la infinidad de datos sobre ciberataques obtenidos, sino que podrán acceder de forma directa a un informe con los resultados y un análisis final.

Automatizar el reconocimiento de ataques

Trabajar con una plataforma de este estilo permite automatizar el proceso de reconocimiento de los ataques más comunes del momento.

Ten en cuenta que, cuando una metodología de ataque deja de funcionar a los ciberdelincuentes, estos optan por buscar nuevas maneras de acceder a la información que les interesa.

No obstante, al utilizar este tipo de inteligencia, es posible actualizar la base de información sobre ataques de manera rápida y así automatizar el reconocimiento de las nuevas actuaciones de los hackers.

Mejorar de forma continua el sistema de ciberseguridad

Sin duda, los datos empresariales almacenados de forma digital son un activo de alto valor y por ello las compañías no se pueden permitir dejarlos sin protección.

Por ello, el análisis constante de la información sobre amenazas cibernéticas es fundamental, ya que les permite adaptarse a las nuevas amenazas y mantenerse protegido en todo momento.

Tipos de Inteligencias de Amenazas Cibernéticas

Según las necesidades que tengan las empresas y el tipo de reconocimiento de ataques que requieran, se pueden elegir entre tres tipos de Inteligencias de Amenazas Cibernéticas y esos son:

Inteligencia estratégica

Se trata de un tipo de inteligencia con la que se puede obtener una visión general de las amenazas a largo plazo y brindar detalles sobre el tipo de impacto que generarían.

Por ello, a pesar de que sus análisis son de alto nivel, son presentados de manera genérica para que el público no técnico pueda comprender el nivel de las amenazas y cómo anteponerse a ellas.

En la mayoría de los casos, la Inteligencia de Amenazas estratégica es empleada por los directivos o ejecutivos de una empresa, quienes no tienen un conocimiento profundo sobre ciberseguridad, pero quieren saber qué hacer para prevenir la pérdida de datos.

Inteligencia táctica

Por otro lado, el tipo de inteligencia táctica se centra en identificar las amenazas a corto plazo o las que se encuentren en tendencia en el momento.

Además, la información recopilada y presentada en los análisis está diseñada para ser utilizada por los técnicos de ciberseguridad.

El enfoque de los análisis de inteligencia táctica se centra en los detalles técnicos y trabaja Indicadores de Compromiso (IoC) para reconocer las tendencias de ataques.

Sin embargo, esto hace que la información obtenida solo sea válida por un período de tiempo corto, ya que estos indicadores suelen volverse obsoletos con el paso del tiempo.

Inteligencia operativa

Para finalizar, se encuentra la inteligencia operativa u operacional, cuyo enfoque principal es identificar las técnicas y herramientas que se utilizan para desarrollar los ciberataques.

De esa manera, es posible reconocer los comportamientos de los ciberdelincuentes para así aplicar estrategias de seguridad que impidan el uso de este tipo de tácticas cibernéticas malintencionadas.

Por ello, la información recopilada a través de la inteligencia operativa, suele tener una vida útil más extensa y es de gran valor para el trabajo de los equipos de ciberseguridad.

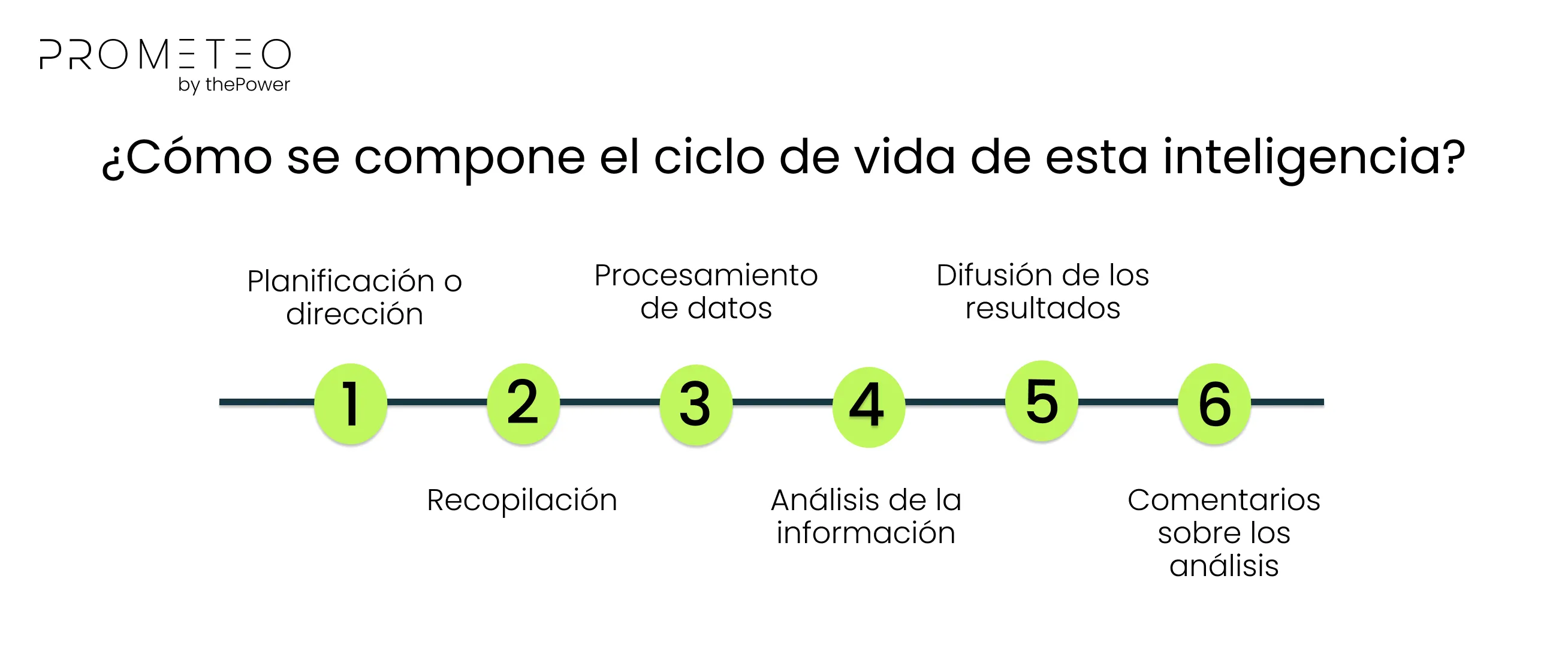

¿Cómo se compone el ciclo de vida de esta inteligencia?

Ahora bien, hay que entender que la Inteligencia de Amenazas Cibernéticas funciona a través de un ciclo de vida que suele repetirse de forma constante para mantener la información actualizada.

Por ese motivo, el ciclo de vida de este tipo de plataformas se basa en la ejecución de las siguientes etapas:

Planificación o dirección

El primer paso de todos es crear una planificación en la que se establezcan cuáles son los entornos o documentos de la empresa que necesitan tener protección.

De esa manera, se podrá tener en cuenta los ataques a los que se encuentra más propenso y establecer un orden de prioridades entre los documentos empresariales más importantes.

Durante esta primera etapa también se puede entender cuál sería el impacto en caso de que se genere una amenaza a la ciberseguridad empresarial.

Mientras mejor se identifique el nivel de riesgo, mayor será el esfuerzo con el que se trabajará para establecer un mayor sistema de seguridad.

Recopilación

Luego de establecer cuál será la dirección que tiene que tomar en cuenta la inteligencia, es momento de que esta comience a recopilar toda la información pertinente.

A lo largo de esta segunda fase, el programa de Inteligencia de Amenazas Cibernéticas comenzará a explorar diversas fuentes de información para reconocer cuáles son las ciberamenazas más frecuentes de la actualidad.

En este punto, la empresa tiene que identificar cuáles son las fuentes de datos de las que les interesa obtener la información, para así alinear los objetivos con el proceso.

Por lo general, se toma en cuenta los datos que aparecen en fuentes externas como artículos web, investigaciones y foros, a la par que se consideran las fuentes internas que brindan datos sobre los registros de la empresa.

Procesamiento de datos

Una vez que se ha recopilado toda la información pertinente, se tienen que procesar los datos obtenidos.

Esta fase es muy importante ya que los datos tienen que ser organizados de manera que sean comprensibles para su futuro análisis. Por lo tanto, tienen que ser ordenados según su tipo y clasificación.

De igual forma, resulta fundamental que durante el procesamiento de datos se revisen muy bien cada uno de ellos, para desechar aquellos que pudiesen estar duplicados o que no resulten relevantes para el motivo de la investigación.

Análisis de la información

Ahora bien, al llegar a la etapa de análisis, los datos recopilados son convertidos en inteligencia, ya que se presentan de manera tal que los técnicos de seguridad puedan tomar mejores decisiones sobre los sistemas de protección.

Al llegar al momento del análisis, se pueden visualizar con facilidad cuáles son las tendencias y los patrones que siguen los ciberdelincuentes.

De esa manera, se pueden tomar las medidas necesarias para cubrir los puntos más vulnerables de los datos empresariales y así evitar que la información corra riesgos.

Difusión de los resultados

Por supuesto, una vez que los datos ya han sido analizados y se presentan en formato de informe, es importante que los resultados finales sean compartidos con las personas indicadas, es decir, con los miembros del equipo de ciberseguridad.

Asegúrate de hacerle llegar este informe final a todos los departamentos pertinentes, incluso a aquellos que pueden verse afectados por las amenazas sobre las que se obtuvo información.

Comentarios sobre los análisis

Para finalizar, la última fase del ciclo de vida de la Inteligencia de Amenazas Cibernéticas, es la de los comentarios. Es decir, es el momento en el que todas las partes involucradas aportan su retroalimentación sobre los resultados.

Asimismo, durante esta fase se comienzan a tomar las acciones necesarias para elevar la protección digital de la empresa ante los ataques más comunes de todos.

Ten en cuenta que todas estas fases forman parte de un ciclo porque las empresas tienen que reiniciar este proceso cada cierto tiempo. Es fundamental mantenerse actualizado sobre los cambios en los ciberataques para poder defenderse de ellos.

¿Cómo encontrar el programa de Inteligencia de Amenazas Cibernéticas adecuado?

Ante la necesidad empresarial de recurrir a este tipo de programas con frecuencia, cada vez han salido al mercado nuevos softwares que cumplen con esta función.

Así que, si tienes dudas sobre cuál elegir entre las distintas opciones disponibles, te recomendamos tener en cuenta estos factores antes de tomar una decisión:

Fuentes de datos: verifica que el programa tenga acceso a fuentes actualizadas y que comprenda cuáles son las entidades maliciosas sobre las que tiene que recopilar información.

Gestión personalizada de amenazas: aunque hay programas que acceden a tu sistema y trabajan de forma única con base al mismo, lo ideal es elegir un programa que te permita gestionar y personalizar las búsquedas para que pueda adaptarse a tus necesidades empresariales.

Soluciones realistas: el software de inteligencia tiene que verse en la capacidad de realizar análisis exhaustivos y automáticos con los que se planteen soluciones reales que el equipo de ciberseguridad pueda aplicar.

Acceso a investigaciones recientes: verifica si el programa tiene los permisos necesarios para acceder a las investigaciones de peligros cibernéticos más recientes de todas.

Aplica esta inteligencia y evitar los ciberataques en tu empresa

Sin lugar a dudas, la Inteligencia de Amenazas Cibernéticas es de suma importancia para proteger la información sensible de las empresas en esta era digital.

Así que, no dudes en realizar la inversión necesaria para integrar esta herramienta a tu sistema de ciberseguridad y elevar las barreras de protección.

De esa manera, podrás prevenir las situaciones de riesgos y mantenerte informado sobre los ataques más frecuentes del momento, para que puedas anticiparse a ellos.

Conviértete en un Experto en Ciberseguridad con nuestra fórmula exclusiva y accede a una de las profesiones más valoradas y mejor pagadas.